Cyber Kill Chain Management – Cyberbedrohungen abwehren

Sönke Freitag /

17.11.21 /

IT Security

Sönke Freitag /

17.11.21 /

IT Security

Mit Cybercrime und Ransomware wird weltweit bereits seit 2014 von Cyberkriminellen mehr Umsatz erzielt als mit Drogen (MM1). Bereits 2019 verzeichnete jedes zweite Unternehmen in Deutschland laut dem AV-Hersteller Kaspersky (KASP1) Schäden durch Cyberangriffe. Und hierbei trifft es nicht nur große Unternehmen, die mit 58 % nur leicht häufiger betroffen sind als KMU's mit 40 %.

Die Techniken der Angreifer werden hierbei immer ausgefeilter, wie sich nicht zuletzt an den kürzlichen Supply-Chain-Angriffen zeigte. Cyberkriminelle gehen hierbei zumeist in sogenannten APT (Advanced Persistent Threat) - Gruppen arbeitsteilig vor und sind durch die Globalisierung kaum zu belangen. Ein kürzlich aufgedeckter Ransomware-Millionär und APT-Gruppenleiter kann z. B. sein luxuriöses Leben in Russland unbehelligt weiterführen (BR1).

Auch gibt es neben den rein monetär motivierten Cyberkriminellen ganze Hacking-Abteilungen in einigen Staaten wie z. B. China und Russland, die sich ausschließlich mit dem Hacken von fremden Infrastrukturen beschäftigen (APT28).

Wenn man also die Angreifer teilweise mit klassischen Verfahren wie Firewalls und Antiviren nicht aussperren kann, wie es z. B. bei Supply-Chain-Angriffen auf SolarWinds (SPIEGEL1), Kaseya (ZEIT1) oder aktuell auf Microsoft-Cloud-Anbieter der Fall war (ITDAILY1), oder wenn Spear-Phishing mit speziell für diesen Angriff codierter Zero Day Malware erfolgreich ist - was soll man also tun, wenn über kurz oder lang mit einer Malware im Netzwerk gerechnet werden muss?

Eine Antwort auf diese Frage bietet eine Orientierung an der sogenannten „Cyber Kill Chain“. Bei dieser Cyber Kill Chain wird die Arbeitsweise von Schadsoftware für die Modellierung und Bekämpfung von Angriffen zugrunde gelegt. Basis dieser Betrachtung ist eine relativ statische Reihenfolge von Aktionen („Chain“), welche die Malware bzw. der Angreifer ausführen muss, um zum Erfolg zu gelangen. Die traditionelle Cyber Kill Chain (LHM1) wurde für diesen Artikel etwas erweitert um die Post-Exploitation-Phasen. Gelingt es nun, diese beschriebene Kette der Malware Propagation zu durchbrechen oder Aktivitätenfolgen aus dieser Kette zu erkennen (IOC - Indicators of Compromise), so kann Malware aufgehalten werden. Je früher in der Aktionskette die Malware aufgedeckt wird, desto geringer ist der hierbei zu erwartende Schaden.

Gelingt es nun, diese beschriebene Kette der Malware Propagation zu durchbrechen oder Aktivitätenfolgen aus dieser Kette zu erkennen (IOC - Indicators of Compromise), so kann Malware aufgehalten werden. Je früher in der Aktionskette die Malware aufgedeckt wird, desto geringer ist der hierbei zu erwartende Schaden.

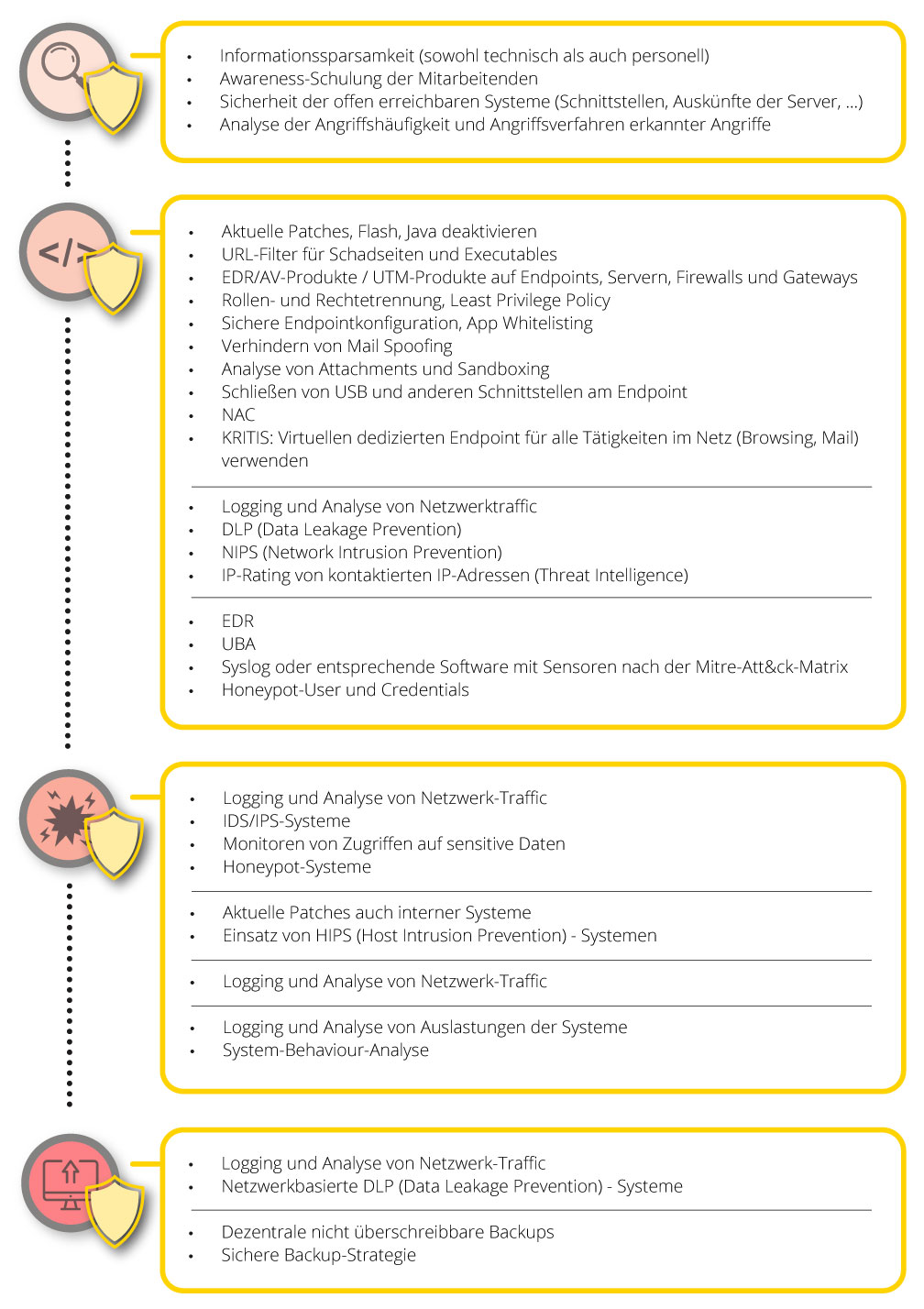

Anhand der Kill Chain wird nachfolgend dargestellt, welche Schutzmaßnahmen möglich sind:

Im Idealfall werden die verschiedenen Sensoren der unterschiedlichen Sicherheitsstufen und -Verfahren in einem SIEM – z. B. des Marktführers Splunk – akkumuliert und in Relation gesetzt, so dass ein ganzheitliches Bild eines eventuellen Angriffs beim Security Team / SOC entstehen kann.

Quellen:

APT28: https://www.tagesschau.de/investigativ/ndr-wdr/hacker-bundestag-113.html

ITDAILY1: https://www.it-daily.net/shortnews/31094-solarwinds-hacker-haben-es-auf-microsoft-partner-abgesehen

LHM1: https://www.lockheedmartin.com/us/what-we-do/aerospace-defense/cyber/cyber-kill-chain.html