IT-Sicherheitslösungen

Firewalls oder Intrusion-Detection-Systeme allein reichen nicht mehr aus, um heutigen Sicherheitsbedrohungen zu begegnen. Angriffswege verändern sich ständig – ein intelligentes, lernendes Sicherheitssystem, Awareness und IT Security Toolbox sind die Antwort.

Ausgerichtet an Ihren individuellen Unternehmensanforderungen können modular auch einzelne Elemente unserer Sicherheitslösungen nahtlos in Ihre Unternehmensprozesse integriert werden. Hierbei arbeiten wir zusammen mit Marktführern wie Splunk, Tanium und Crowdstrike.

Solutions

-

Endpoint Security / EDR - XDR

zentrale Sicherung sämtlicher Endpunkte im Unternehmen

Endpoint Detection and Response - EDR - XDR

Wie widerstandsfähig ist Ihre IT-Security wirklich? Unser Whitepaper „Der Bauplan für Ihre IT“ zeigt, wie Sie Ihr Unternehmen vor Cyberbedrohungen schützen – von ISMS über XDR bis zum SOC. Erfahren Sie, warum eine ganzheitliche Sicherheitsstrategie nicht nur die beste Antwort auf gesetzliche Anforderungen ist, sondern auch auf die gestiegenen Anforderungen an Ihre IT-Performance.

Security Operation Center (SOC)

Kern eines SOCs sind ein >SIEM (Security Information und Event Management) und ein >Risk Management Tool. Durch die Anbindung dieser beiden Lösungen ist Ihr Unternehmen abgesichert sowohl gegen Angriffe von außen als auch von innen.

Wir beraten Sie bei der Integration bestehender Systeme und Prozesse. Kosten und Nutzen bei Einführung und >Betrieb eines SOC behalten wir im Blick durch eine bedarfsgerechte Konzeption für Ihr Unternehmen.

Security Information and Event Management (SIEM)

Was ist ein SIEM? Welche Anforderungen sollte es erfüllen?

Ein SIEM ist das zentrale Element einer präzisen Sicherheitsarchitektur. Es vereint zwei wesentliche Aspekte der Datensicherheit: Zum einen das Sicherheitsinformationsmanagement und zum anderen das Ereignismanagement.

Gute SIEM-Lösungen konzentrieren sich daher nicht nur auf das Management von Logdaten, sondern können zugleich Eventdaten in Echtzeit sammeln, indexieren und analysieren. Vorhersagen über zukünftige Incidents werden so möglich. Datenverluste oder Störfälle treten dadurch gar nicht erst ein.

Das Bundesamt für Sicherheit in der Informationstechnologie (BSI) empfiehlt daher insbesondere KRITIS-Unternehmen in seiner Orientierungshilfe (OH) für die Implementierung von Systemen zur Angriffserkennung (SzA) ausdrücklich die Einrichtung eines Systems zur Angriffserkennung, das kontinuierlich automatisierte Erfassungen und Auswertungen des laufenden Betriebs vornimmt.

Sämtliche Kernfunktionen und technischen Fähigkeiten eines modernen SIEMs sind anschaulich und komprimiert im >Leitfaden für SIEM-Käufer beschrieben.

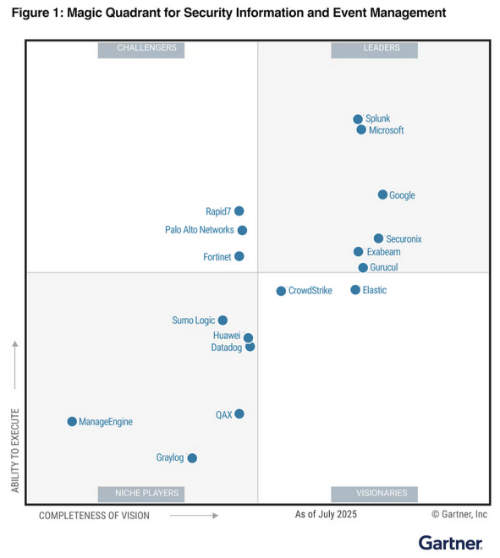

Consist setzt die marktführende SIEM-Lösung Splunk ein. Bereits das elfte Jahr in Folge weist das renommierte Marktforschungsinstitut >Gartner Inc. dieser Sicherheitsplattform eine besonders hohe Lösungskompetenz zu.

Unsere hochqualifizierten, zertifizierten Spezialisten beraten Sie bei der Konzeption des für Ihr Unternehmen geeigneten SIEM und führen die Implementierung durch.

Lösung: >Splunk, >Splunk Enterprise Security

Gerne unterstützen wir Sie bei Wartung und Betreuung des SIEM durch den nahtlosen Übergang in unsere Managed Services. Wählen Sie das für Ihr Unternehmen geeignete Service-Paket oder entlasten Sie Ihre IT vollständig.

Ausgezeichnetes SIEM

Zum 11. Mal in Folge!

Erneut ist Splunk Leader im

> Gartner® Magic Quadrant (MQ) für Security Information und Event Management (SIEM).

Security Orchestration, Automation and Response (SOAR)

Ab einer bestimmten Unternehmensgröße macht es Sinn, die Security-Incident-Bearbeitung noch stärker zu automatisieren. Abgesehen davon, dass Analysten erheblich von wiederkehrenden Aufgaben entlastet werden, erhöhen sich die Reaktionszeiten auf events dadurch noch einmal um ein Vielfaches.

Die SOAR-Plattform kombiniert Sicherheitsinfrastruktur-Orchestrierung, Playbook-Automatisierung und Case-Management-Funktionen, um IT-Teams, Prozesse und Tools noch effektiver miteinander zu verknüpfen. Sicherheitsvorfälle können dadurch drastisch skaliert werden.

Lösung: >Splunk Phantom

Endpoint Security

Endpoint Detection and Response - EDR - XDR

Durch Endpoint Detection and Response (EDR) werden Endpunkte ideal geschützt. Sie monitoren sämtliche Aktivitäten an Endgeräten, analysieren und lösen Alarme bei verdächtigen Aktionen aus.Extended Endpoint Detection and Response (XDR) basiert auf dem klassischen EDR-Ansatz, geht jedoch einen Schritt weiter und bezieht nicht nur Endgeräte wie Laptops, Desktops oder Server in die Überwachung ein, sondern auch Netzwerk, Cloud und E-Mail-Security. Damit wird es der zunehmenden Komplexität von IT-Infrastrukturen besser gerecht und ist zugleich sehr gut skalierend sowohl für kleinere als auch größere Unternehmen.Auf Basis einer zentralen Konsole können selbst hochentwickelte Bedrohungen entdeckt und automatisierte Reaktionen eingeleitet werden. Consist setzt hierfür die marktführende Plattform Crowdstrike ein.

Lösung: > Crowdstrike

Endpoint Management

Erst wenn eine Sicht auf sämtliche Assets im Unternehmen besteht, kann ein effizientes Endpoint Management mit den nötigen Security-Maßnahmen durchgeführt werden. Tanium ermöglicht ein kontinuierliches Asset und Patch Management von sämtlichen Endpunkten im Unternehmen. Consist ist erster akkreditierter Managed Security Service Provider für Tanium im DACH-Raum.

Lösung: >Tanium

Zero Trust

Das Leitbild von Zscaler lautet „Zero Trust Everywhere“. Dabei werden nicht mehr klassische Netzwerkgrenzen geschützt, sondern sämtliche Zugriffe auf Anwendungen und Daten konsequent überprüft, unabhängig davon, wo Nutzer, Anwendungen oder Geräte sich befinden.Auf Basis seiner globalen, Cloud-nativen Zero Trust-Plattform bietet Zscaler Lösungen für sicheren Internetzugriff (ZIA), geschützten Zugang zu internen Anwendungen (ZPA) sowie Monitoring der digitalen Benutzererfahrung (ZDX). Damit wird Zscaler aktuellen Anforderungen moderner IT-Infrastrukturen gerecht und ermöglicht sichere, flexible Arbeitsmodelle.Mehr als 8.500 Unternehmen, darunter rund 45 % der Fortune-500-Unternehmen, vertrauen bereits auf die Sicherheitslösungen von Zscaler. Zertifizierungen nach ISO 27001 und SOC 2 unterstreichen dabei zusätzlich die hohe Vertrauenswürdigkeit der Lösungen.

Lösung: >ZScaler

E-Mail Security

Einzellösungen werden der Komplexität heutiger E-Mail-Attacken nicht mehr gerecht. Mit seinem Technologiepartner Proofpoint setzt Consist eine ganzheitliche, user-zentrierte Antwort auf Taktiken und Einfallstore des Angriffsvektors Nummer 1 um.

Lösung: >Proofpoint

User Behavior Analytics (UBA) - Insider Threat Management

Die größte Cyber-Security-Bedrohung, der Unternehmen heute ausgesetzt sind, ist nicht mehr der bösartige Angreifer von außen. Es sind Insider – eigene Mitarbeiter oder externe Dienstleister mit dem Zugriff auf Firmendaten. Mit UBA können verdächtige und ungewöhnliche Verhaltensweisen von Usern zur weiteren Analyse identifiziert werden. Ein User Behavior Management trennt quasi deren normale Tätigkeiten im Unternehmen von den irregulären Tätigkeiten.

Für größere Unternehmen lohnt sich der Einsatz von Machine-Learning-Algorithmen. Sie liefern verlässliche Ergebnisse mit Risikobewertungen und entsprechenden Nachweisen, die die herkömmlichen Vorgehensweisen von Analysten in Security Operation Centers (SOC) ergänzen und beschleunigen.

Unsere Spezialisten implementieren und warten die für Ihr Unternehmen geeignete Lösung.

Lösung: >Splunk UBA, >ObserveIT|Proofpoint ITM, >Ekran System

Data Loss Prevention (DLP)

Mit zunehmender Komplexität von Insider Threats reicht es nicht, sich nur auf den Schutz von Daten auf Maschinen und Netzwerken zu konzentrieren. Zunehmend wichtiger wird es, ein Endpoint Management einzubeziehen durch Monitoring-Tools, die auch privilegierte Nutzer vor Bedienfehlern und missbräuchlichem Verhalten schützen. Dank pseudonymisierter Datenauswertungen können Mitarbeiterrechte und aktuelle gesetzliche Forderungen berücksichtigt werden. Compliance-Anforderungen sollte durch nachvollziehbare Prüfpfade begegnet werden.

Angesichts des exponentiellen Wachstums unstrukturierter und halbstrukturierter Daten kämpfen Unternehmen oftmals mit datenlastigen DLP-Agenten am Endpunkt , einem zeitaufwändigen Datenklassifizierungsprozess, der laufenden Wartung und der Unterbrechung der Verbindung zwischen Datenbesitzern und DLP-Administratoren.

Moderne DLP-Ansätze sind daher gefragt, die im Einklang mit Mitarbeiterrechten ganzheitlich und zugleich datensparsam agieren. Mit ObserveIT|Proofpoint ITM setzt Consist eine Lösung ein, die Insider-Bedrohungen erkennt, den Ermittlungsprozess rationalisiert und flexible Präventionsmaßnahmen implementiert.

Lösung: >ObserveIT|Proofpoint ITM

Security Awareness

Mehr als 80 % aller Cybersicherheitsvorfälle entstehen durch menschliche Fehler. Unternehmen verlieren Millionen bei der Wiederherstellung von Vorfällen, die durch Mitarbeiter verursacht wurden. Klassische Schulungsprogramme können Mitarbeitern die erforderlichen Verhaltensänderungen und die nötige Motivation häufig nicht vermitteln. Mit dem Proofpoint Security Awareness Training (PSAT) bieten wir moderne und aktuelle Möglichkeiten der Mitarbeiterschulung auf allen Ebenen des Unternehmens.

Lösung: >Proofpoint PSAT

Key Essentials für Ihre IT-Sicherheit

UMFASSEND: Ob für Netzwerke, Server oder Benutzer, eine Sicherheitslösung sollte über die richtigen Funktionen verfügen.

EINFACH ZU VERWALTEN: Alle Schritte sollten eine einfache Handhabung und Dokumentation ermöglichen.

TEAMKOMPATIBEL: Erst die Kompatibilität mit einer Vielzahl von Datenressourcen und Betreibern ermöglicht ein effektives Sicherheitsniveau.

Ansprechpartner

Katharina Bischoff

Portfoliomanagerin

Telefon: 0431 3993-554

Mobil: +49 172 7436238

Mail: bischoff@consist.de